Last Updated on 22 agosto, 2017 by Pablo Ariel Di Loreto

Con Azure Active Directory es posible integrar aplicaciones de terceros, utilizando una galería proporcionada por Microsoft, para habilitar el inicio de sesión único a nuestros usuarios. Esto nos permite, por ejemplo, dar acceso a Facebook y Twitter a empleados de Marketing para que puedan realizar publicaciones de la compañía, sin necesidad de brindarles el usuario y password de las cuentas. Cuando querramos que estos usuarios ya no ingresen a la aplicación, de una manera centralizada y simple se lo desasignamos.

Sin lugar a dudas, esta funcionalidad puede ser muy potente para la organización. En esta publicación vamos a mostrarte cómo realizar la configuración de esta funcionalidad, cómo publicar aplicaciones y cómo asignarlas a usuarios.

¿Te interesa? ¡Entonces ingresemos para conocer más!

Tabla de Contenidos

- 1 Introducción

- 2 Alcance Técnico

- 3 Desarrollo

- 4 Conclusiones

- 5 Referencias y Links

- 6 Publicaciones Relacionadas

- 7 Acerca del Autor

Introducción

Objetivo

Esta publicación tiene como objetivo demostrar a las Organizaciones y Administradores de IT cómo pueden integrar aplicaciones web de terceros al Servicio de Directorio de Azure (Azure Active Directory) para poder facilitar al acceso de usuarios a las mismas, en pos de reducir el tráfico de usuarios y contraseñas de dichas aplicaciones y reducir la superficie de riesgo al mantener reglas de acceso en forma centralizada.

Audiencia

Este documento está dirigido a Consultores, Profesionales IT y personas que desarrollan tareas de Consultoría, Administración y Soporte o que simplemente están interesados en leer e investigar sobre la tecnología alcanzada por esta publicación.

Comentarios y Corrección de Errores

Hemos realizado nuestro mejor esfuerzo para no cometer errores, pero al fin y al cabo somos seres humanos. Si deseás reportar algún error o darnos feedback de qué te pareció esta publicación, por favor no dejes de comunicarte con nosotros a través de correo electrónico a la siguiente dirección: info@tectimes.net.

Alcance Técnico

Entender cuál es el alcance de la publicación nos ayuda a tener una expectativa real de lo que encontraremos en la misma, de modo tal que quién lo lee no espere ni más ni menos de lo que encontrará. Vamos a describir el objetivo técnico, tecnologías alcanzadas, escenario de trabajo y plan de trabajo en alto nivel.

Objetivo Técnico

El objetivo técnico de este tutorial es:

- Configurar Azure Active Directory para integrar aplicaciones web de terceros.

- Configurar Facebook y Twitter como aplicaciones de terceros en Azure Active Directory con Inicio de Sesión único con contraseña.

- Asignar Facebook y Twitter como aplicaciones de terceros en Azure Active Directory a un usuario.

- Comprobar el acceso mediante Internet Explorer.

Tecnologías Alcanzadas

Las tecnologías alcanzadas por esta publicación son las siguientes:

- Azure Active Directory.

- Aplicaciones de Terceros integradas en Galería de Microsoft Azure Active Directory.

- Internet Explorer.

Escenario de Trabajo

El escenario de trabajo que da marco a esta publicación es el siguiente:

- Contamos con una suscripción de Office 365 cuyo directorio está integrado con Azure Active Directory ó una suscripción de Azure Active Directory activa (cualquiera de las dos opciones es válida).

- Contamos con un equipo con Internet Explorer actualizado a la última versión para acceder al Portal Web y a las aplicaciones publicadas.

Plan de Trabajo

El plan de trabajo a desarrollar en esta publicación es el siguiente:

- Selección de aplicaciones a publicar.

- Configuración de las aplicaciones a publicar.

- Instalación del Complemento de Internet Explorer requerido.

- Comprobar el Acceso a las aplicaciones publicadas.

Desarrollo

Introducción de Contexto

Vamos a configurar Active Directory de Microsoft Azure para poder publicar aplicaciones web de un listado de aplicaciones de galería que Microsoft proporciona. En este sentido, vamos a procurar que la publicación sea para algunos usuarios, quienes podrán acceder (directa o indirectamente) a dicha aplicación sin ingresar credenciales de acceso.

Es importante identificar lo siguiente para tener en claro que vamos a realizar:

- Podemos publicar aplicaciones desarrolladas por nosotros o desarrolladas por otros. En este caso, vamos a publicar solo desarrolladas por otros (terceros).

- Debemos contar con una suscripción de Microsoft Azure básica para Azure Active Directory. En el caso que tengamos Office 365, debemos contar con la integración de dicho Directorio a Azure.

- Debemos identificar, dependiendo cual publiquemos, usuario y password que será alojado en Azure Active Directory para nuestros usuarios. Ellos nunca sabrán cual es la contraseña.

- Debemos utilizar, para aprovechar esta funcionalidad, Internet Explorer. No podemos utilizar (al momento de publicación de este tutorial) otro navegador.

- Por último, debemos instalar un pequeño componente en IE para poder utilizar la funcionalidad.

Habiendo aclarado esto, vamos a comenzar a configurar y personalizar opciones. ¡A la carga!

Selección de Aplicaciones a Publicar

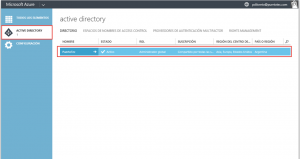

Para poder comenzar a trabajar en la publicación de aplicaciones desde Azure Active Directory debemos ingresar al panel de control de Azure. En este caso vamos a mostrar cómo podemos hacerlo en una suscripción de tipo «Access to Azure Active Directory», la cual no presenta todas las funcionalidades y servicios de Azure, solo los referidos a Directorio:

Ilustración 1 – Acceso a Azure Active Directory desde una suscripción «Access to Azure Active Directory».

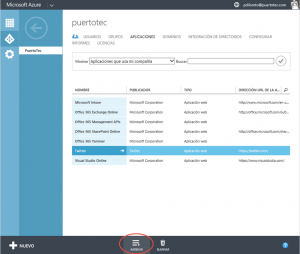

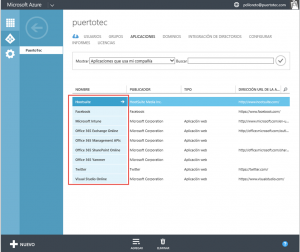

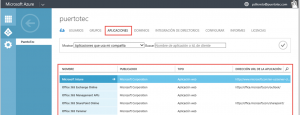

También podemos acceder, en una suscripción completa de Azure, al mismo módulo. En este caso tenemos el Directorio de «PuertoTec» disponible. Si ingresamos vamos a encontrarnos con la solapa «Applications»:

Ilustración 2 – Acceso a aplicaciones publicadas en Azure Active Directory desde una suscripción «Access to Azure Active Directory».

Si utilizamos el inicio de sesión de una cuenta organizacional de Office 365, podremos ver una lista de aplicaciones disponibles ya publicadas. No nos sorprendamos de ello, dado que por defecto se publican aplicaciones como Exchange Online, Management APIs, Yammer, Intune y SharePoint Online en el caso que tengamos Office 365 como parte de nuestra suscripción de Microsoft Online Services bajo la cuenta de usuario que utilizamos para iniciar sesión en el portal de administración. Las aplicaciones ya publicadas dependerán de los servicios habilitados en nuestra suscripción.

Para poder agregar nuevas aplicaciones web, vamos a hacer clic en el botón «Add» de abajo:

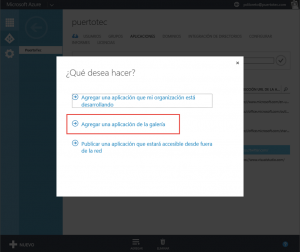

Allí nos aparecerá un asistente que nos preguntará qué tipo de aplicación deseamos publicar:

- Agregar una aplicación que mi organización está desrrollando.

- Agregar una aplicación de la galería.

- Publicar una aplicación que estará accesible desde fuera de la red.

En nuestro caso, vamos a seleccionar y trabajar en la opción «Agregar una aplicación de la galería»:

El siguiente paso será seleccionar la aplicación de entre unas 2400 disponibles (si si, 2400!). En este caso podemos hasta buscarlas por categoría o texto libre:

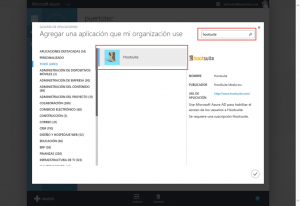

En el siguiente ejemplo vamos a buscar Hootsuite:

Ilustración 6 – Buscando y agregando una Aplicación Web de Terceros a Azure Active Directory: HootSuite.

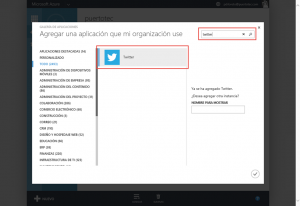

En el siguiente ejemplo vamos a buscar Twitter:

Ilustración 7 – Buscando y agregando una Aplicación Web de Terceros a Azure Active Directory: Twitter.

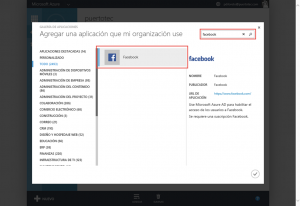

Y por último, por supuesto, también vamos a demostrar que Facebook está disponible:

Ilustración 8 – Buscando y agregando una Aplicación Web de Terceros a Azure Active Directory: Facebook.

Por cada aplicación que querramos dejar disponible para nuestros usuarios, vamos a hacer un clic en el botón de confirmación que figura debajo de la pantalla de búsqueda. Cuando finalicemos de seleccionar todas, continuamos.

Configuración de Aplicaciones Publicadas

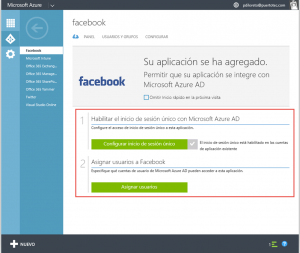

Cuando ingresamos a la aplicación de terceros (agregada desde la galería) desde el Portal Web, notaremos que (dependiendo que aplicación sea) vamos a tener diferentes opciones. Pero en casi todos los casos, tendremos las siguientes dos:

- Habilitar el Inicio de Sesión único con Microsoft Azure AD.

- Asignar Usuarios a la Aplicación.

El look & feel desde el Portal Clásico es el siguiente:

Ilustración 9 – Configurando la publicación de una Aplicación Web de Terceros en Azure Active Directory: Facebook.

Vamos a ver cómo realizar estos dos pasos desde el Portal Web.

Configuración de Inicio de Sesión Único

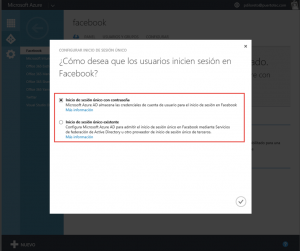

En este caso vamos a ejemplificar «Facebook». El asistente nos brinda dos opciones:

- Inicio de Sesión único con contraseña.

- Inicio de sesión único existente.

En nuestro caso vamos a elegir la primera opción: «Inicio de sesión único con contraseña». Este método nos solicita ingresar por única vez las credenciales de acceso, y será Azure Active Directory el que las almacene en forma segura.

Existen otras opciones de inicio de sesión dependiendo la aplicación que querramos agregar. Por ejemplo en el caso de SalesForce, podemos inclusive configurar acceso federado con Azure y realizar aprovisionamiento de usuarios. No obstante, estas funcionalidades son propias de dicha aplicación. En caso de Facebook y Twitter (dos aplicaciones muy utilizadas en el mercado de empresas para empleados de RRHH / Marketing) no está disponible (por ahora):

Ilustración 10 – Configurando la publicación de una Aplicación Web de Terceros en Azure Active Directory: Facebook. Inicio de Sesión único.

Una vez seleccionada la opción deseada (recordemos en nuestro caso «Inicio de Sesión único con contraseña») vamos a darle al botón de confirmación y continuar con la asignación de usuarios.

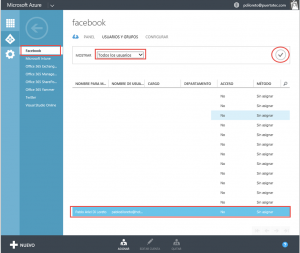

Asignación de Usuarios

Una vez seleccionado el método de inicio de sesión, ahora debemos asignar la aplicación a usuarios para que éstos la tengan disponible y puedan ingresar «con un clic». Para ello vamos a ir a la solapa «Usuarios y Grupos» dentro de la configuración de la aplicación:

Ilustración 11 – Configurando la publicación de una Aplicación Web de Terceros en Azure Active Directory: Facebook. Asignación a Usuarios.

En el caso que querramos asignar la aplicación a un grupo de Azure Active Directory, podremos hacerlo. La otra opción es, además, asignarla a usuarios puntuales. En nuestro ejemplo vamos a hacer lo último: asignarla a usuarios puntuales. Vamos a seleccionar en la vista disponible «Todos los usuarios» y vamos a darle al botón de mostrar:

Ilustración 12 – Configurando la publicación de una Aplicación Web de Terceros en Azure Active Directory: Facebook. Asignación a Usuarios.

Esto nos brindará un listado de los usuarios disponibles para poder asignar la aplicación dentro de nuestro Directorio (no vamos a mostrar la lista por cuestiones de privacidad, pero sí dejaremos la vista libre para Pablo Ariel Di Loreto):

Ilustración 13 – Configurando la publicación de una Aplicación Web de Terceros en Azure Active Directory: Facebook. Asignación a Usuarios.

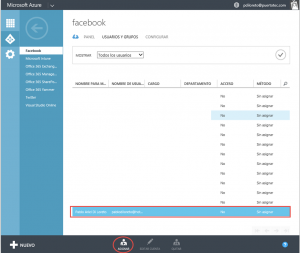

Lo que vamos a hacer es seleccionar al usuario que le queremos asignar la aplicación y haremos un clic en «Asignar», botón disponible al final de la pantalla:

Ilustración 14 – Configurando la publicación de una Aplicación Web de Terceros en Azure Active Directory: Facebook. Asignación a Usuarios.

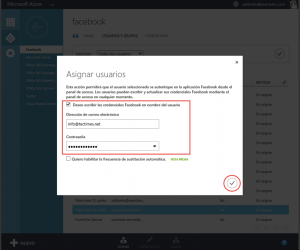

Esto abrirá una ventana donde vamos a tener la posibilidad de confirmar la asignación y escribir el usuario y password necesario para Facebook:

Ilustración 15 – Configurando la publicación de una Aplicación Web de Terceros en Azure Active Directory: Facebook. Asignación a Usuarios.

Una vez confirmados los datos, el usuario tendrá disponibilizada la aplicación y podrá ingresar con un simple clic.

Desde el Portal de Azure podremos hacer lo mismo con todas las aplicaciones agregadas:

Una vez asignada la aplicación, solo debemos ingresar. ¡Vamos a conocer cómo!

Acceso a Aplicaciones Publicadas por los Usuarios

Vamos a conocer las dos formas de acceso que tenemos (naturales):

- Una es a través de un Porta de Acceso de Azure.

- La otra es a través del Portal de Office 365.

Recorreremos ambas opciones y explicaremos cómo llegar a ellas.

Acceso desde Microsoft Azure

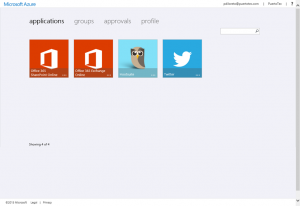

Ingresando a https://account.activedirectory.windowsazure.com vamos a tener un listado de las aplicaciones publicadas para nuestro perfil (entre otras opciones):

Ilustración 17 – Acceso a Aplicaciones Web publicadas desde Azure Active Directory utilizando el portal de Active Directory de Microsoft Azure.

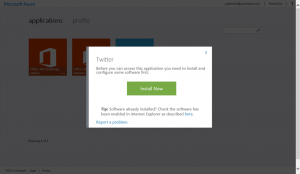

Si hacemos un clic, por ejemplo en Twitter, el sistema buscará un complemento llamado «Access Panel Extension for «Internet Explorer». En el caso que no lo tengamos, solicitará instalarlo:

Ilustración 18 – Acceso a Aplicaciones Web publicadas desde Azure Active Directory utilizando el portal de Active Directory de Microsoft Azure.

El detalle de la instalación la veremos cómo último punto de este tutorial. En el caso que el complemento esté instalado, nos llevará a la aplicación ya logueada:

Ilustración 19 – Acceso a Aplicaciones Web publicadas desde Azure Active Directory utilizando el portal de Active Directory de Microsoft Azure. Acceso a Twitter.

Y podremos accederla:

Ilustración 20 – Acceso a Aplicaciones Web publicadas desde Azure Active Directory utilizando el portal de Active Directory de Microsoft Azure. Acceso a Twitter.

¡Esto es todo! Ahora vamos a conocer la otra opción a través de Office 365.

Acceso desde Microsoft Office 365

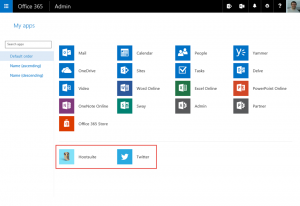

En el caso que nuestra cuenta organizacional también tenga Office 365, otra opción para mostrar las aplicaciones publicadas por el administrador es ingresando a https://portal.office.com/. Allí vamos a poder acceder al listado de aplicaciones disponibles en nuestro tenant de Directorio:

Ilustración 21 – Acceso a Aplicaciones Web publicadas desde Azure Active Directory utilizando el portal de Office 365.

Esto nos permitirá acceder a un listado de las aplicaciones publicadas para nuestro perfil (entre otras opciones):

Ilustración 22 – Acceso a Aplicaciones Web publicadas desde Azure Active Directory utilizando el portal de Office 365.

Haciendo un clic en cualquiera de ellas (las que figuran en el nivel inferior son las publicadas por Azure Active Directory) podremos accederlas. El sistema buscará un complemento llamado «Access Panel Extension for «Internet Explorer». En el caso que no lo tengamos, solicitará instalarlo:

Ilustración 23 – Acceso a Aplicaciones Web publicadas desde Azure Active Directory utilizando el portal de Office 365.

El detalle de la instalación la veremos cómo último punto de este tutorial. En el caso que el complemento esté instalado, nos llevará a la aplicación ya logueada:

Ilustración 24 – Acceso a Aplicaciones Web publicadas desde Azure Active Directory utilizando el portal de Office 365. Acceso a Twitter.

Y podremos accederla:

Ilustración 25 – Acceso a Aplicaciones Web publicadas desde Azure Active Directory utilizando el portal de Office 365. Acceso a Twitter.

¡Esto es todo!

Instalación de Complemento para Internet Explorer (requerido por cada equipo)

En el caso que no tengamos instalado el complemento, nos aparecerá el siguiente cartel o similar solicitando la instalación. Recordemos que esto está solo disponible (al momento de la última actualización de esta publicación) en Internet Explorer:

Ilustración 26 – Instalación del complemento para Internet Explorer «Access Panel Extension» para acceder a aplicaciones publicadas en Azure Active Directory.

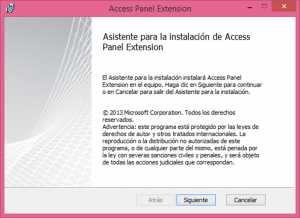

Si hacemos clic en «Install Now» nos descargará un software para instalar:

Ilustración 27 – Instalación del complemento para Internet Explorer «Access Panel Extension» para acceder a aplicaciones publicadas en Azure Active Directory.

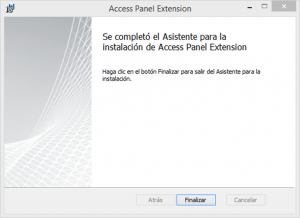

Le daremos siguiente a la próxima pantalla:

Ilustración 28 – Instalación del complemento para Internet Explorer «Access Panel Extension» para acceder a aplicaciones publicadas en Azure Active Directory.

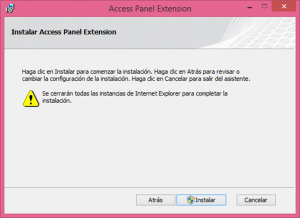

Como vemos, debemos cerrar todas las páginas de Internet Explorer para continuar:

Ilustración 29 – Instalación del complemento para Internet Explorer «Access Panel Extension» para acceder a aplicaciones publicadas en Azure Active Directory.

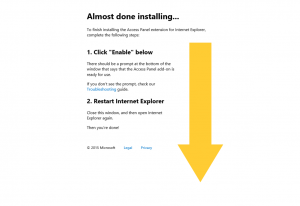

Una vez finalizado el asistente, nos abrirá automáticamente una página de Internet Explorer pidiendo habilitar el plugin:

Ilustración 30 – Instalación del complemento para Internet Explorer «Access Panel Extension» para acceder a aplicaciones publicadas en Azure Active Directory.

Una vez habilitado, ya estamos listos para acceder a nuestras aplicaciones publicadas a través de Azure Active Directory desde Internet Explorer en el equipo que estamos utilzando J.

Conclusiones

[Estamos trabajando para finalizar esta publicación].

Referencias y Links

- Integrating Applications in Azure Active Directory: https://msdn.microsoft.com/library/azure/dn151122.aspx

- Adding, Updating, and Removing an Application: https://msdn.microsoft.com/en-us/library/azure/dn132599.aspx

- Branding Guidelines for Applications: https://azure.microsoft.com/en-us/documentation/articles/active-directory-branding-guidelines/

- Application Objects and Service Principal Objects: https://msdn.microsoft.com/en-us/library/azure/dn132633.aspx

Acerca del Autor

- [Evento] Microsoft Azure | Tendencias Digitales 2019 – 26/03/2019 - 30 marzo, 2019

- [Evento] Microsoft Azure | Tendencias Digitales 2019 – 06/02/2019 - 12 febrero, 2019

- [Evento] Microsoft Azure | Modernización de Apps con la Nube de Azure – 20/12/2018 - 22 diciembre, 2018